Resumen de Seguridad de WOZTELL

WOZTELL implementa un conjunto extenso de medidas de seguridad y protección de datos para cumplir con tus requisitos de seguridad, sin sacrificar la flexibilidad y la usabilidad en tu proceso de construcción de bots.

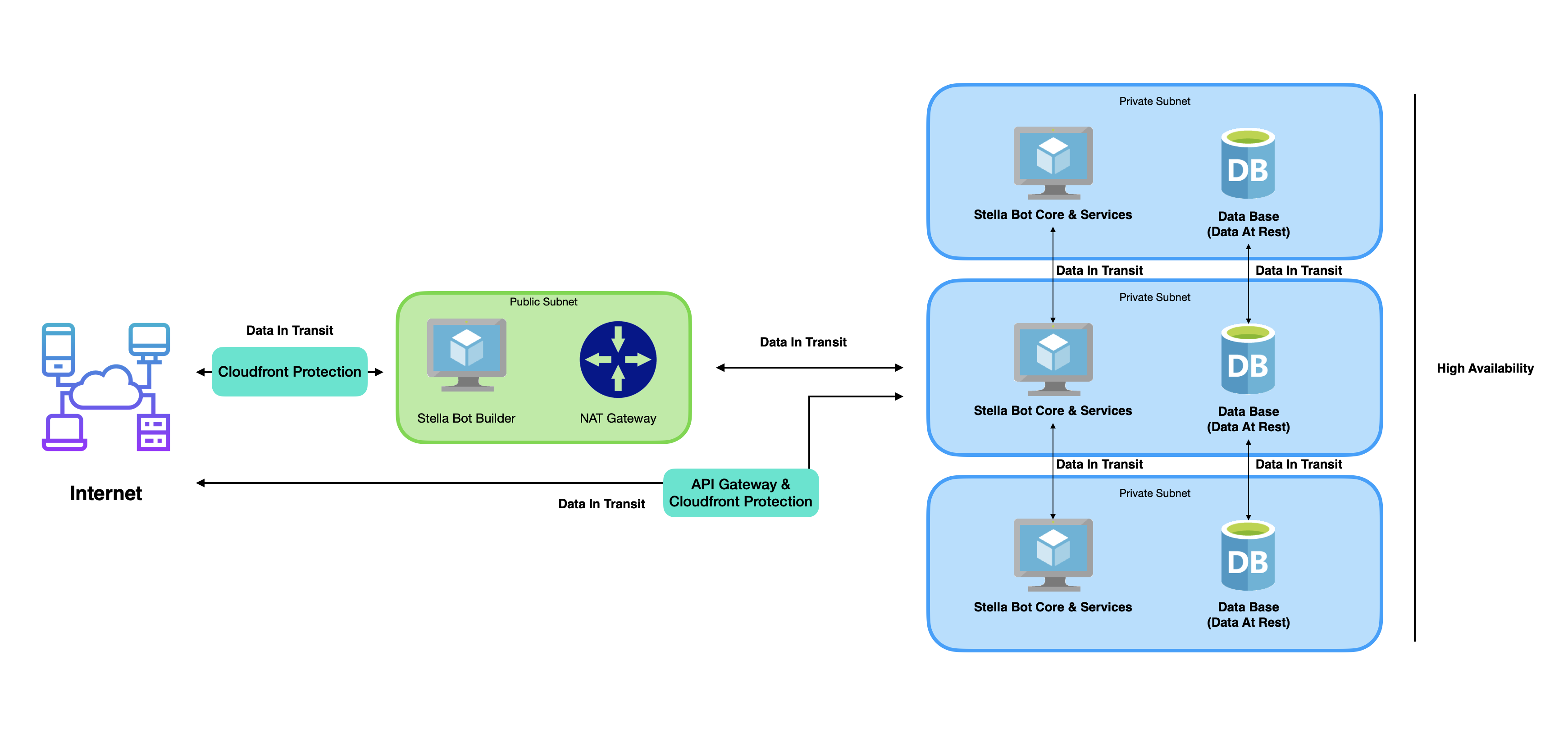

Descripción General de la Infraestructura de WOZTELL

Gestión de identidades

WOZTELL asegura que las personas adecuadas tengan el acceso correcto a las diferentes funciones e información. Comenzamos con una sólida base de seguridad en la creación de cuentas de usuario mediante autenticación de dos factores (2FA) y contraseñas seguras, y seguimos con la asignación de roles y permisos para abordar los desafíos de seguridad de identidad.

- Autenticación de dos factores

- Requisito de contraseñas fuertes

- Gestión de sesiones

- Provisionamiento de la aplicación WOZTELL

- Control de acceso basado en roles

Protección de datos

El backend de WOZTELL encripta Data-at-rest utilizando AES-256 y Data-in-transit utilizando TLS v1.2. Además de esto, se dispone de una variedad de herramientas para ofrecer un control adicional sobre la protección de datos.

- Gestión de claves del backend empresarial (solo para Enterprise y Cloud Dedicado)

- Auditoría de cambios

- Registro de actividad del backend para desarrolladores

- Gestión de canales e integraciones

- Gestión de tokens de acceso de API y bots

Gobernanza de la Información

Cada empresa gestiona sus datos de manera diferente. WOZTELL ofrece la flexibilidad para que las empresas diseñen su propia estrategia de gobernanza y gestión de riesgos, sin comprometer la experiencia de construcción de bots.

- Políticas globales de retención de datos

- Exportaciones de datos

- Términos de servicio personalizados (solo para Enterprise y Cloud Dedicado)

Webhooks

WOZTELL requiere que el receptor de webhooks tenga un certificado HTTPS/TLS válido.

Para la validación de webhooks, todos los eventos de webhook incluirán una firma ("X-Woztell-Signature") en el encabezado con fines de validación. Cada evento de webhook puede ser validado utilizando el siguiente método.

Usando el algoritmo HMAC-SHA256 con el secreto del canal como clave secreta, calcula el resumen (digest) para el cuerpo de la solicitud.

Confirma que el resumen (digest) codificado en Base64 coincida con la firma en el encabezado de solicitud `X-Woztell-Signature`.

Open API

Para utilizar la Open API de WOZTELL, se requiere un token de acceso con alcance (scoped access token). El token obtenido no puede acceder a los datos de otra aplicación.

Por favor, consulta el token de acceso para los procedimientos.

Bot API

Se debe proporcionar un certificado HTTPS/TLS válido para llamar a la API de Bot de WOZTELL.